Wireshark是一款免费且开源的网络抓包工具,前身为Ethereal,是全球最流行的网络分析器。它通过捕捉网络数据包并详细展示每一层的内容,帮助用户从微观角度了解网络运行情况。软件支持数百种协议、多种过滤规则和强大的显示引擎,能满足商业、教育等多领域需求。

Wireshark使用WinPCAP接口直接与网卡交互,实时抓取和分析数据。其三窗格界面简洁直观,用户可通过过滤器快速筛选有用信息。此外,软件还能导出详细的数据传输路径和时间,帮助优化网络性能。

对于新手来说,Wireshark的过滤规则可能需要一些学习成本,但一旦掌握,能极大提升数据分析效率。比如通过简单的命令即可提取特定协议或IP的信息,避免被无关数据干扰。官方还提供了绿色中文版,方便国内用户使用。

总的来说,Wireshark是一款功能强大且灵活的网络工具,适合专业人士和开发人员。虽然界面简洁,但其背后的技术复杂性可能让新手感到挑战。不过,随着对软件的熟悉,用户能充分发挥它的潜力。

wireshark是一款免费且开源的网络抓包工具,前称为Ethereal,同样也是世界上最流行的网络分析器,主要采用的是撷取网络封包,并尝试显示出最为详细的网络封包资料,可以使您从微观角度查看网络中发生的事情,是许多商业、非营利性企业、政府机构和教育机构的首选软件。目前wireshark软件拥有强大的过滤器引擎,用户可以使用过滤器筛选出有用的数据包,排除无关信息的干扰,以及wireshark网络抓包工具使用的是以WinPCAP作为接口,直接与网卡进行数据报文交换,可以实时检测网络通讯数据,检测其抓取的网络通讯数据快照文件,并通过图形界面浏览这些数据,可以查看网络通讯数据包中每一层的详细内容,例如包含有强显示过滤器语言和查看TCP会话重构流的能力,支持几百种协议和流媒体类型,功能强大且齐全,尽可能的满足用户多种需求。

除此之外,抓包软件wireshark还拥有标准三窗格包浏览器界面,无需过多的窗口切换即可直观看到详细协议信息的数据包。同时,软件能够导出详细的IP跳转列表,因此用户可以看从己方发出的数据包需要经过多少的节点到达对方房屋,总共经过多少ms,通过这些详细数据,做到数据传输优化,从而提升访问加载速度。ps:本站提供的是wireshark中文绿色版,用户下载直接安装即可使用,并且软件界面全部都是中文,在很大程度上满足了用户的使用需求,有需要的朋友欢迎下载体验。

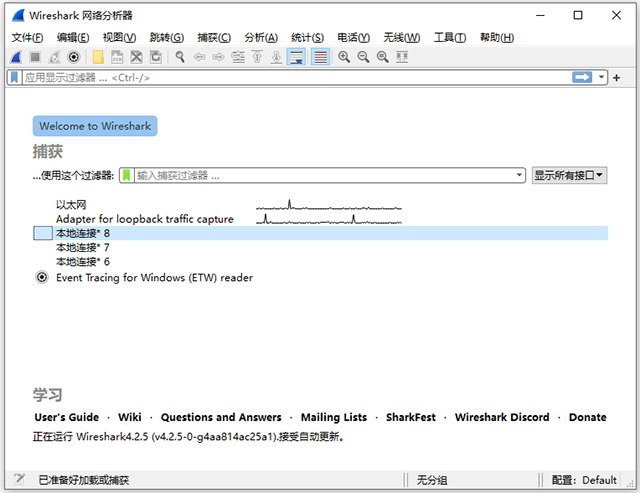

抓包软件wireshark绿色版怎么抓包?

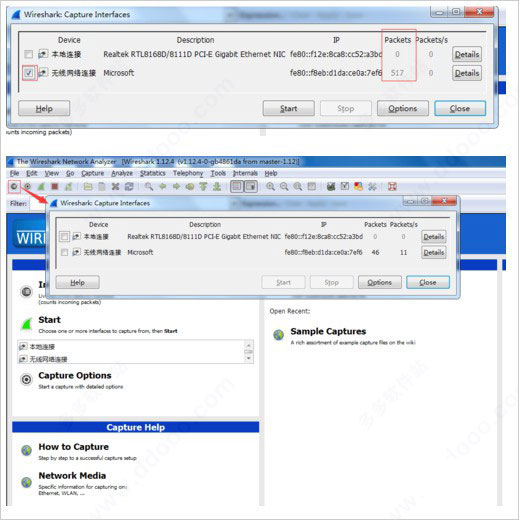

1、打开软件之后,点击抓取网络接口卡选择按钮,选择需要抓取的网卡接口;如果不确定是那个网络接口,则可以看packes项数据变化最多接口,选中它然后点击"start"开始抓包;

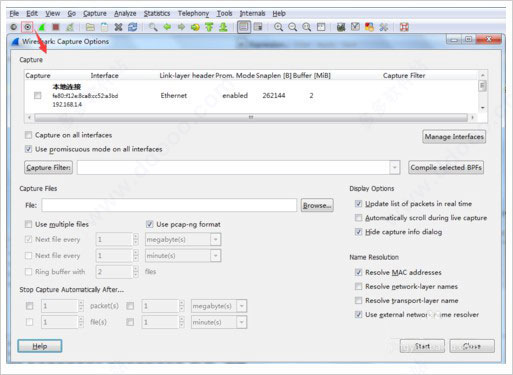

3、如果需要进行特别的配置,则需要先进行抓包钱的配置操作,点击途中的配置操作按钮,进入到抓包配置操作界面,进行相应配置;配置完成后点击“start”开始抓包;

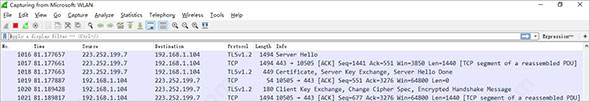

4、wireshark启动后,wireshark处于抓包状态中;

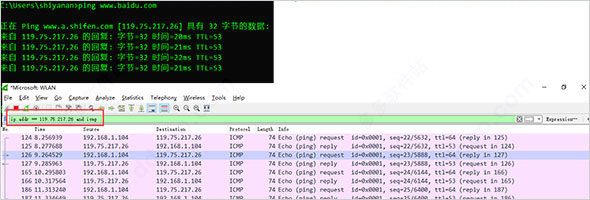

5、执行需要抓包的操作,如ping www.baidu.com;

6、操作完成后相关数据包就抓取到了。为避免其他无用的数据包影响分析,可以通过在过滤栏设置过滤条件进行数据包列表过滤,获取结果如下。说明:ip.addr == 119.75.217.26 and icmp 表示只显示ICPM协议且源主机IP或者目的主机IP为119.75.217.26的数据包;

7、如果没有抓取到想要的数据包,则点击重新抓取按钮即可;或者抓取到个人需要的数据包之后,可以点击红色的停止按钮即可;

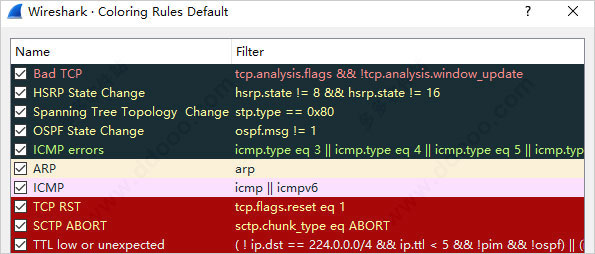

8、数据包列表区中不同的协议使用了不同的颜色区分。协议颜色标识定位在菜单栏视图 --> 着色规则,如下所示。

软件功能

1、深入检查数百种协议,一直在增加

2、实时捕获和离线分析

3、标准三窗格数据包浏览器

4、多平台:在Windows,Linux,macOS,Solaris,FreeBSD,NetBSD和许多其他操作系统上运行

5、捕获的网络数据可以通过GUI或TTY模式的TShark实用程序进行浏览

6、业界最强大的显示过滤器

7、丰富的VoIP分析

8、读取/写入许多不同的捕获文件格式:tcpdump(libpcap),Pcap NG,Catapult DCT2000,Cisco Secure IDS iplog,Microsoft Network Monitor,Network GeneralSniffer(压缩和未压缩),Sniffer Pro和NetXray,Network Instruments Observer ,NetScreen监听,Novell LANalyzer,RADCOM WAN / LAN分析器,Shomiti / Finisar Surveyor,Tektronix K12xx,Visual Networks Visual UpTime,WildPackets EtherPeek / TokenPeek / AiroPeek等

9、使用gzip压缩的捕获文件可以即时解压缩

10、可以从以太网,IEEE 802.11,PPP / HDLC,ATM,蓝牙,USB,令牌环,帧中继,FDDI等读取实时数据(取决于您的平台

11、对许多协议的解密支持,包括IPsec,ISAKMP,Kerberos,SNMPv3,SSL / TLS,WEP和WPA / WPA2

12、可以将着色规则应用于数据包列表,以进行快速,直观的分析

13、输出可以导出为XML,PostScript,CSV或纯文本

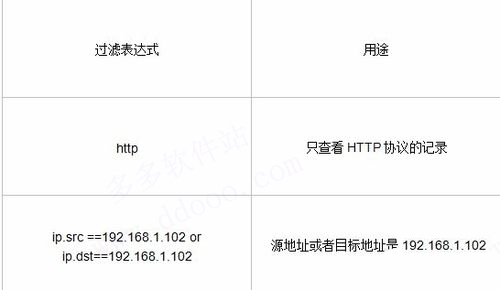

wireshark过滤规则

表达式规则

1、协议过

比如TCP,只显示TCP协议。

2、IP 过滤

比如 ip.src ==192.168.1.102 显示源地址为192.168.1.102,

ip.dst==192.168.1.102, 目标地址为192.168.1.102

3、端口过滤

tcp.port ==80, 端口为80的

tcp.srcport == 80, 只显示TCP协议的愿端口为80的。

4、Http模式过滤

http.request.method=="GET", 只显示HTTP GET方法的。

5、逻辑运算符为 AND/ OR

常用的过滤表达式

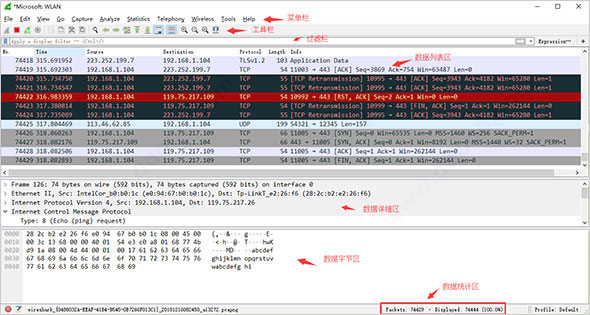

封包列表(Packet List Pane)

封包列表的面板中显示,编号,时间戳,源地址,目标地址,协议,长度,以及封包信息。 你可以看到不同的协议用了不同的颜色显示。

你也可以修改这些显示颜色的规则, View ->Coloring Rules.

例子:

ip.src eq 192.168.1.107 or ip.dst eq 192.168.1.107

或者

ip.addr eq 192.168.1.107 // 都能显示来源IP和目标IP

Linux上运行的wireshark图形窗口截图示例,其他过虑规则操作类似,不再截图。

ip.src eq 10.175.168.182

提示: 在Filter编辑框中,收入过虑规则时,如果语法有误,框会显红色,如正确,会是绿色。

过滤端口

了解了上面的Wireshark过滤规则之后,接下来小编给大家讲解的就是过滤端口,其实这个过滤端口的含义还是比较容易理解的,那么有不懂的用户可以参考下面小编给大家分享的内容,让你能够清楚它的整个使用流程。

例子:

tcp.port eq 80 // 不管端口是来源的还是目标的都显示

tcp.port == 80

tcp.port eq 2722

tcp.port eq 80 or udp.port eq 80

tcp.dstport == 80 // 只显tcp协议的目标端口80

tcp.srcport == 80 // 只显tcp协议的来源端口80

udp.port eq 15000

那么过滤端口范围:

tcp.port >= 1 and tcp.port <= 80

更新日志

v4.4.5版本

1、Bug修复:

已修复以下错误:

GRPC:protobuf_json仅显示截断的字符串值。

单击列标题/标题时Wireshark崩溃。

2、更新的协议支持:

GNW、IPv4、NFAPI和ProtoBuf

v4.4.4版本

一、Bug修复:

已修复以下漏洞:

wnpa-sec-2025-01捆绑协议和CBOR解析器{崩溃、无限循环、内存泄漏}。

已修复以下错误:

在捕获过程中,当显示过滤器处于活动状态时对列进行排序时发生崩溃。

OSS Fuzz 384757274:dissect_tcp中的bool值无效。

4.4.2/4.4.3中的测试失败:Test_sharkd_req_follow_http2。

extcap界面工具栏中的回归。

单击统计→对话窗口的TCP选项卡中的外部列会导致崩溃。

FTBFS随Ubuntu开发(25.04)发布。

当QDCOUNT==0时,DNS enable_qname_stats会导致Wireshark崩溃。

Windows:Android extcap插件失败,如果2秒内没有新数据包,则显示“套接字连接断开”。

TECMP:状态消息中生命周期开始的计算错误。

MQTT v5.0属性总长度表示不正确。

TShark不解析自定义“主机”文件中的地址。

JA4指纹不正确,密码为空。

二、新功能和更新功能

新协议支持

此版本中没有新协议。

三、更新的协议支持

CESoETH、DNS、IEEE 1609.2、ISOBUS、ITS、MPLS、MQTT、PDU传输、RTP、TCP、TECMP、WebSocket和WSMP

四、新的和更新的捕获文件支持

CLLog、EMS和ERF

五、更新的文件格式解码支持

此版本中没有更新的文件格式支持。

共有 0条评论